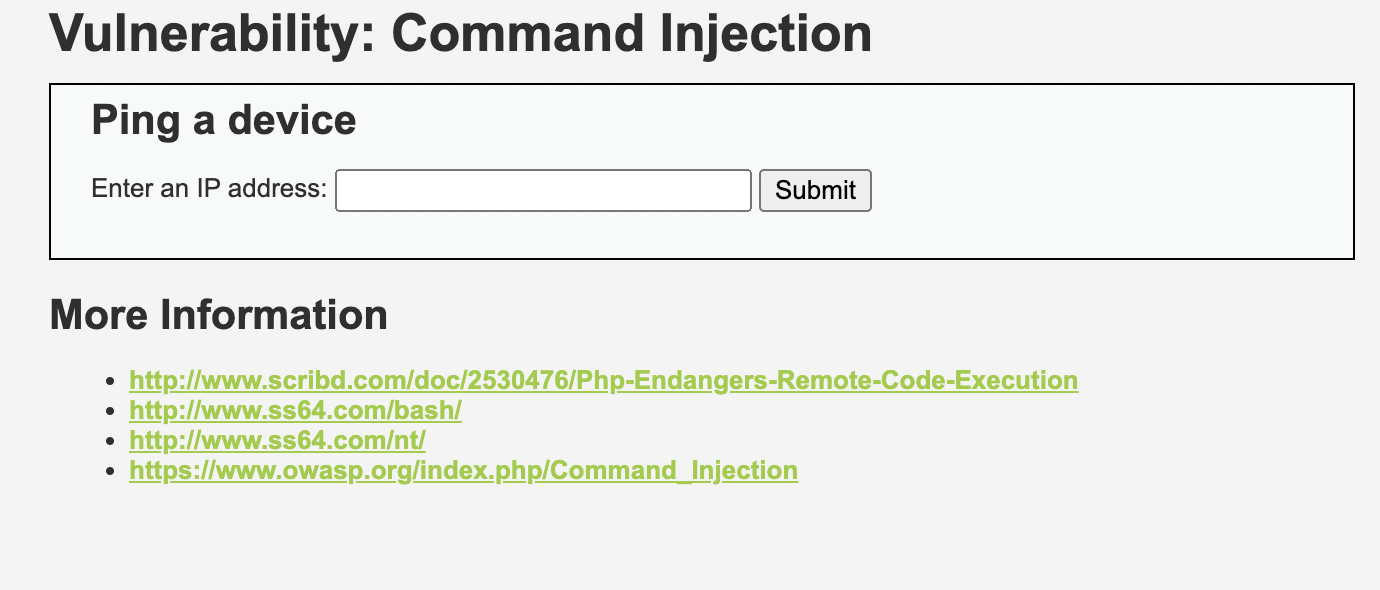

[Command Injection 공격의 정의] 시스템 함수 호출이 진행될 때 사용자 입력에 메타 문자를 사용하여 추가적인 명령어를 수행하게끔 해서 의도하지 않은 행위를 하게 한다. -> 시스템 함수는 서버의 권한으로 호출되기 때문에 중요한 파일을 읽어낼 수도 있다. [연계 공격] 1. 바인드 쉘 : 취약한 서버의 포트가 열렸을 때 (Listen 상태) 해당되는 포트에 접속하여 쉘을 생성하는 것이다. 2. 리버스 쉘 : 해커 쪽의 포트를 열어 취약한 서버 쪽에서 접속하여 쉘을 생성하는 것이다. -> 방화벽을 뚫기 위해서 사용함. [공격을 보안하는 방법] 1. 개발자는 입력 값에 대해 메타 문자의 유무를 확실하게 검사한다. 2. 시스템 메타 문자를 해석 하지 않고 그대로 사용하는 함수를 사용해야 한다. [..